En pocas palabras…

Windows Autopilot lets you customize the out-of-box experience (OOBE) for your users

Autopilot simplifica la inscripción de dispositivos en Intune. Construir y mantener imágenes personalizadas del sistema operativo es un proceso que consume tiempo. También puede dedicar tiempo a aplicar estas imágenes personalizadas del sistema operativo a nuevos dispositivos para prepararlas para su uso antes de dárselas a sus usuarios finales. Con Microsoft Intune y el piloto automático, puede proporcionar nuevos dispositivos a sus usuarios finales sin la necesidad de crear, mantener y aplicar imágenes personalizadas del sistema operativo a los dispositivos. Cuando usa Intune para administrar dispositivos de piloto automático, puede administrar políticas, perfiles, aplicaciones y más después de que estén inscritos.

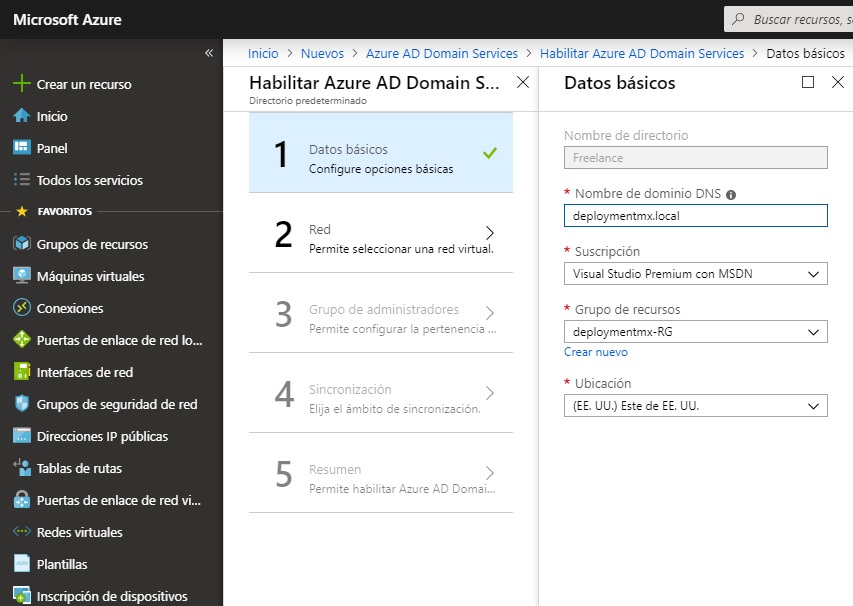

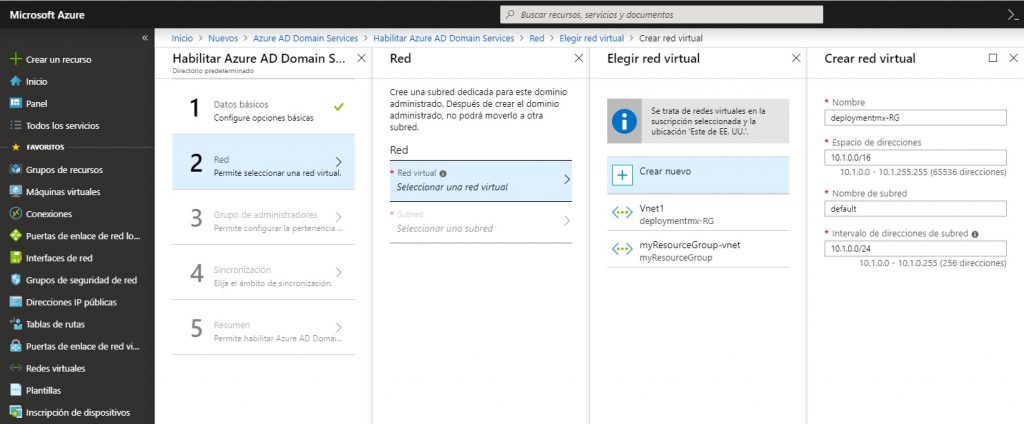

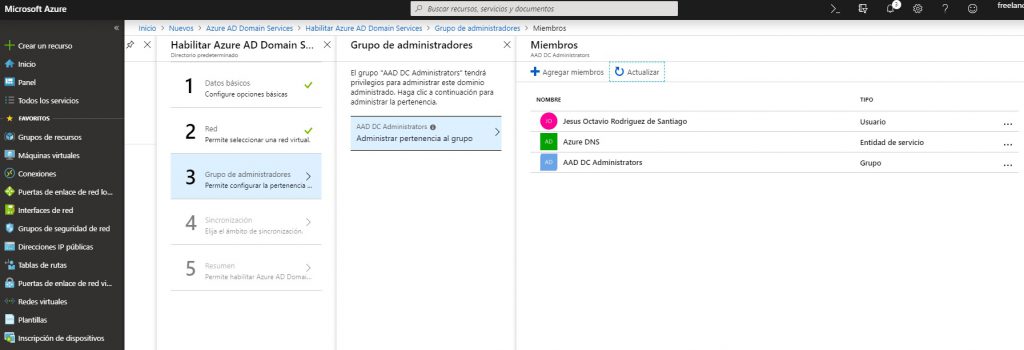

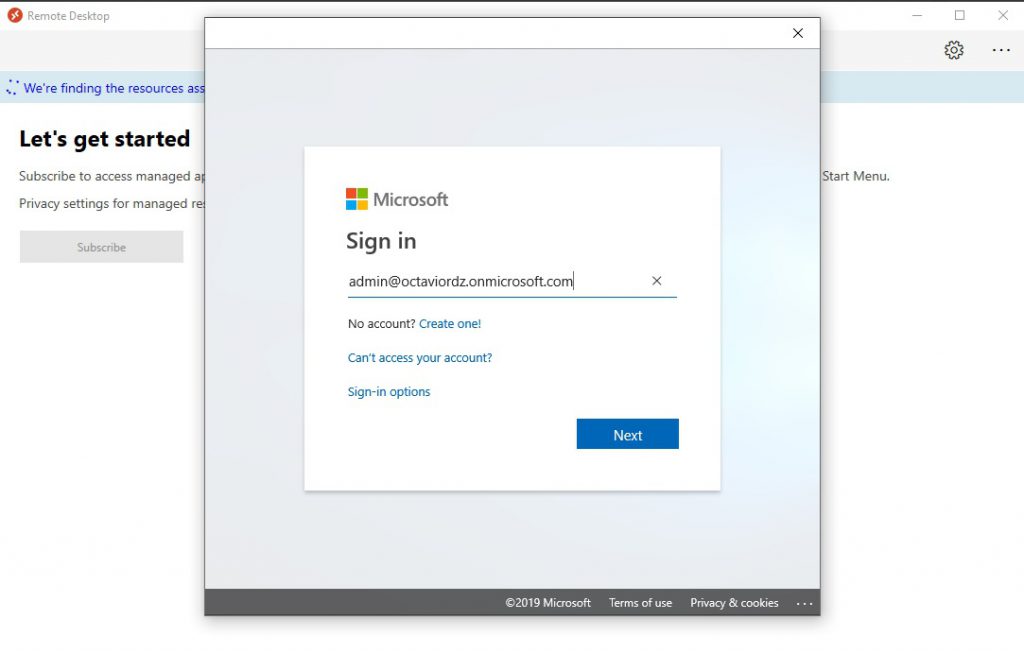

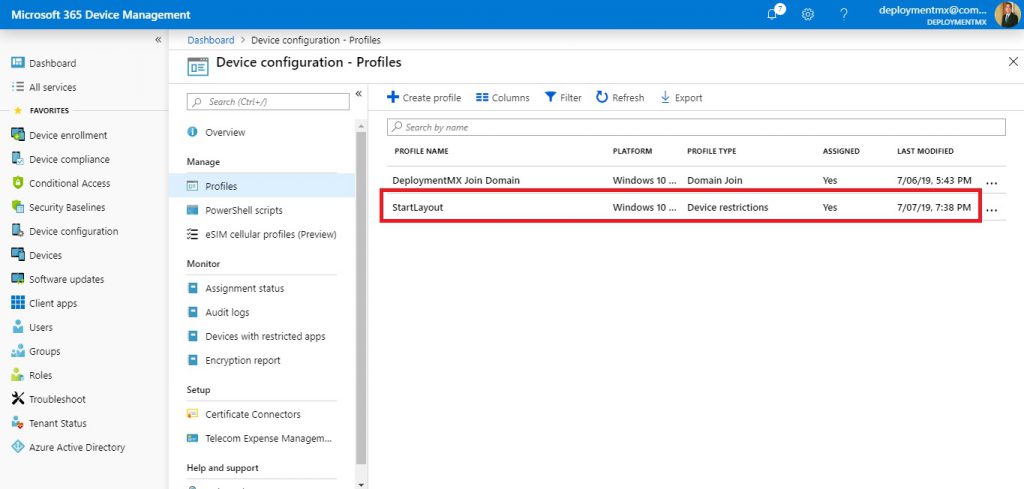

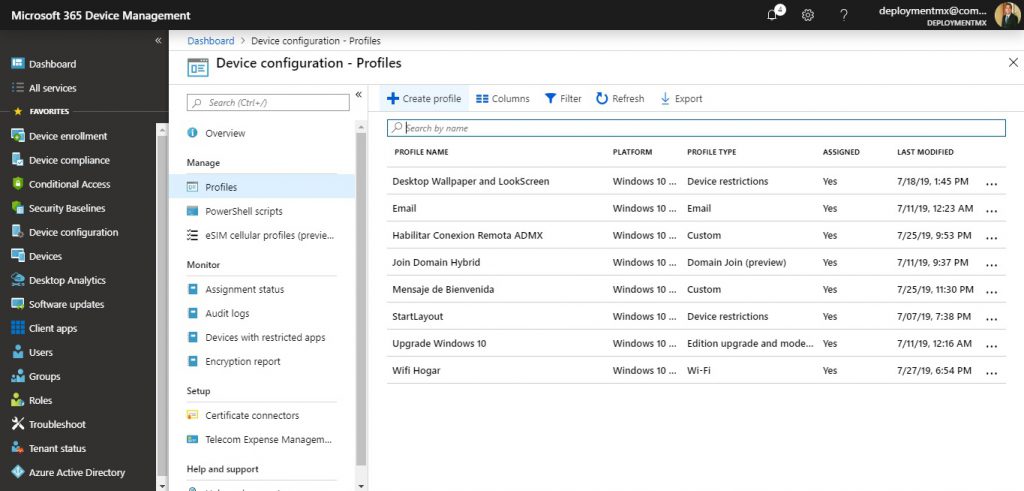

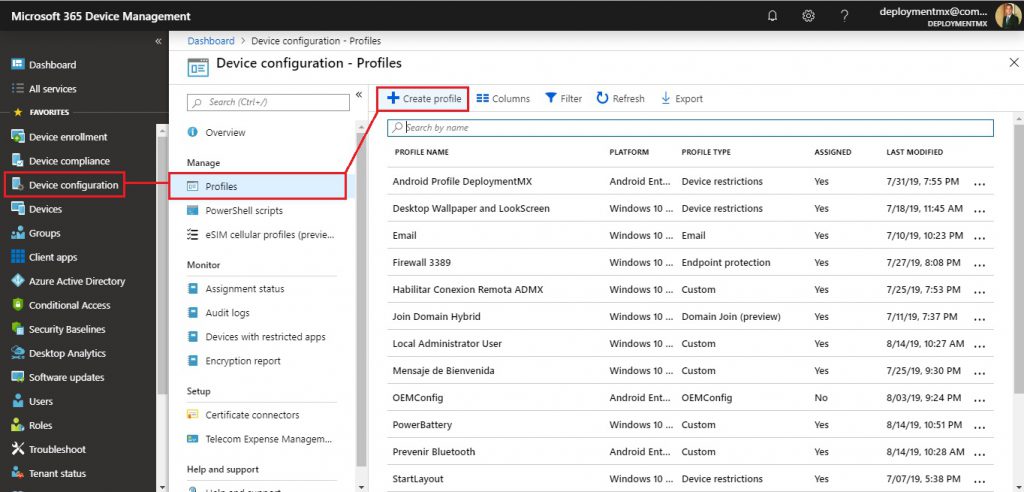

Amigos, el dia de hoy vamos a ver la forma en configurar Autopilot para inscribir los dispositivos de Windows en Intune, para ello vamos a realizar las siguientes configuraciones desde el portal de Intune.

Microsoft ha lanzado un nuevo enlace para realizar este procedimiento y entrar a Microsoft 365 Device Management

https://devicemanagement.microsoft.com

Algunos de los requisitos son los siguientes:

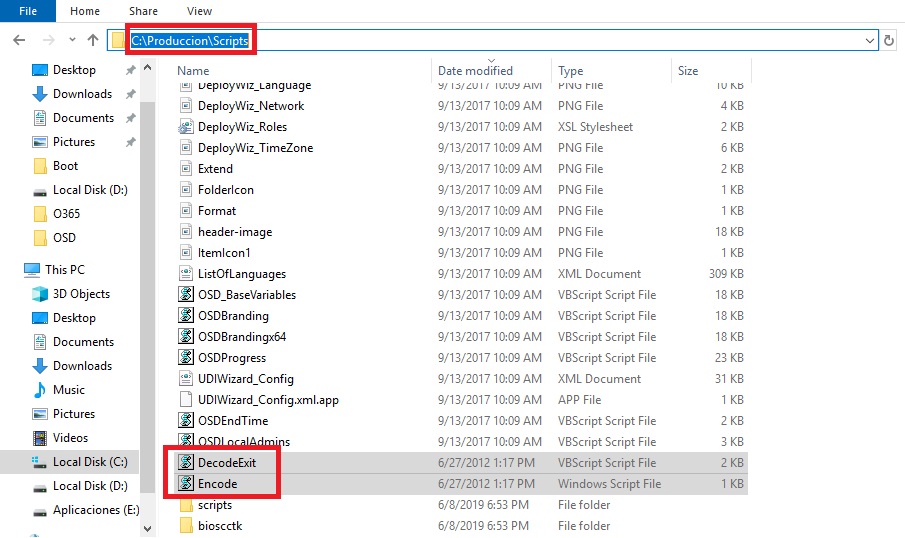

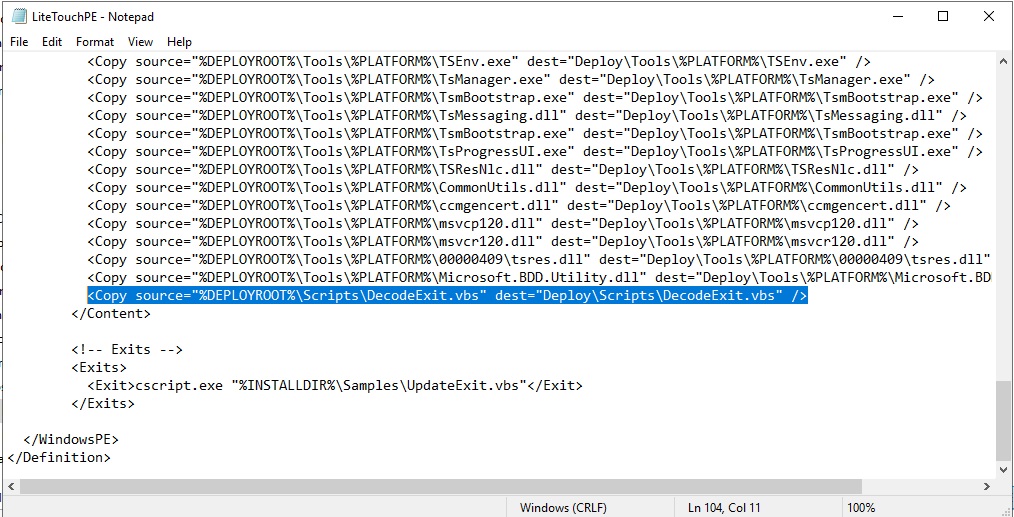

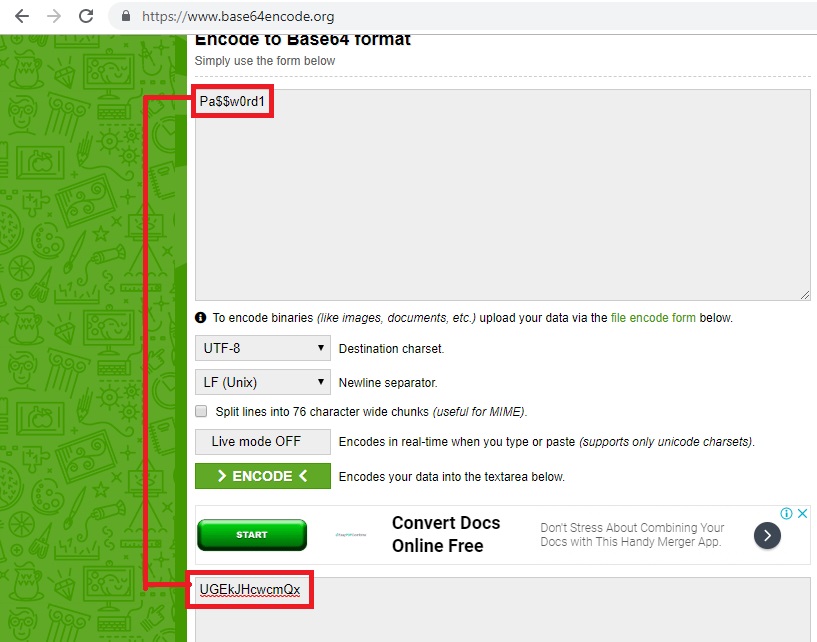

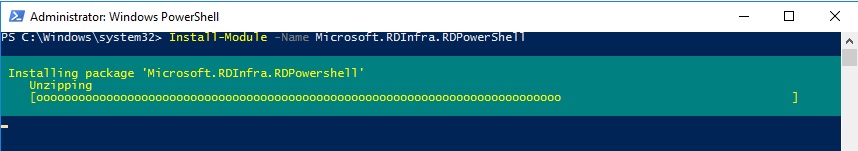

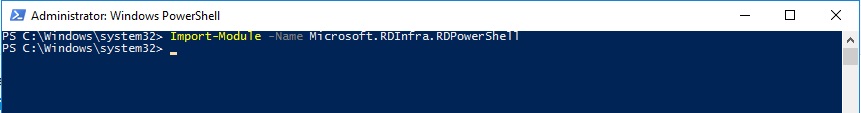

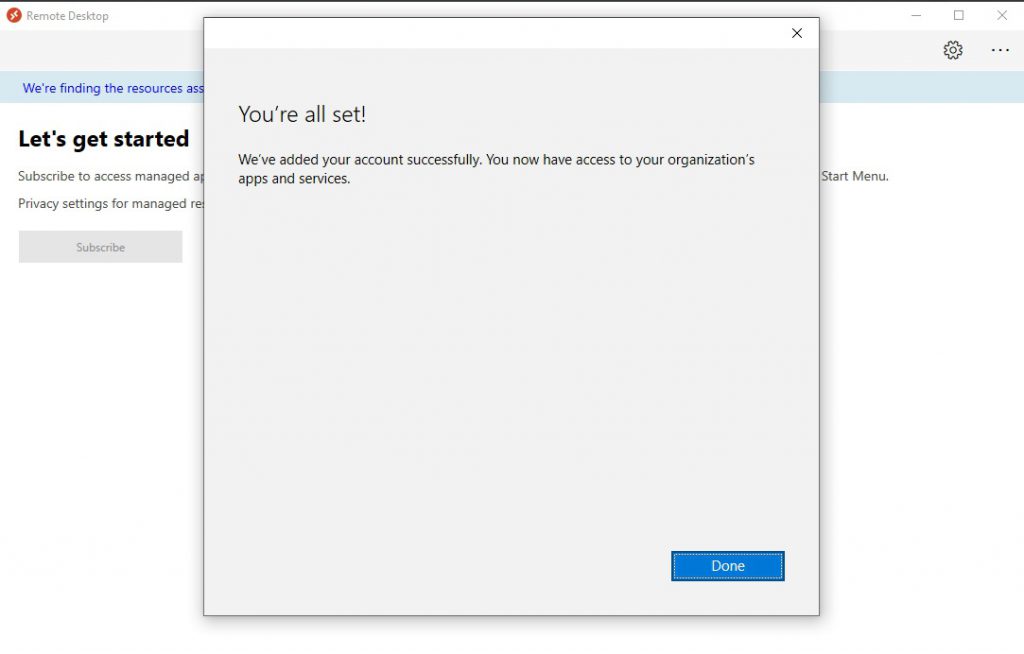

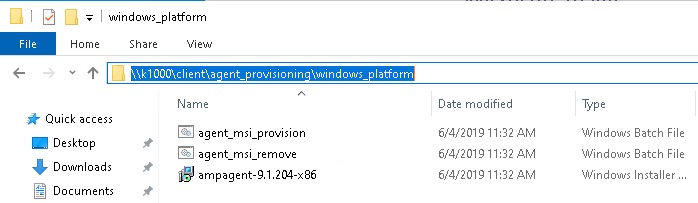

El primer paso para comenzar la configuracion desde el portal de Intune es obtener la informacion de o los equipos que se inscribiran a Microsoft Intune, para ello se ha lanzado a traves de powershell el siguiente script

Este Script muestra las diferentes maneras de utilizarlo

Switch to specify that the created CSV file should use the schema for Partner Center (using serial number, make, and model).

.EXAMPLE

.\Get-WindowsAutoPilotInfo.ps1 -ComputerName MYCOMPUTER -OutputFile .\MyComputer.csv

.EXAMPLE

.\Get-WindowsAutoPilotInfo.ps1 -ComputerName MYCOMPUTER -OutputFile .\MyComputer.csv -Append

.EXAMPLE

.\Get-WindowsAutoPilotInfo.ps1 -ComputerName MYCOMPUTER1,MYCOMPUTER2 -OutputFile .\MyComputers.csv

.EXAMPLE

Get-ADComputer -Filter * | .\GetWindowsAutoPilotInfo.ps1 -OutputFile .\MyComputers.csv

.EXAMPLE

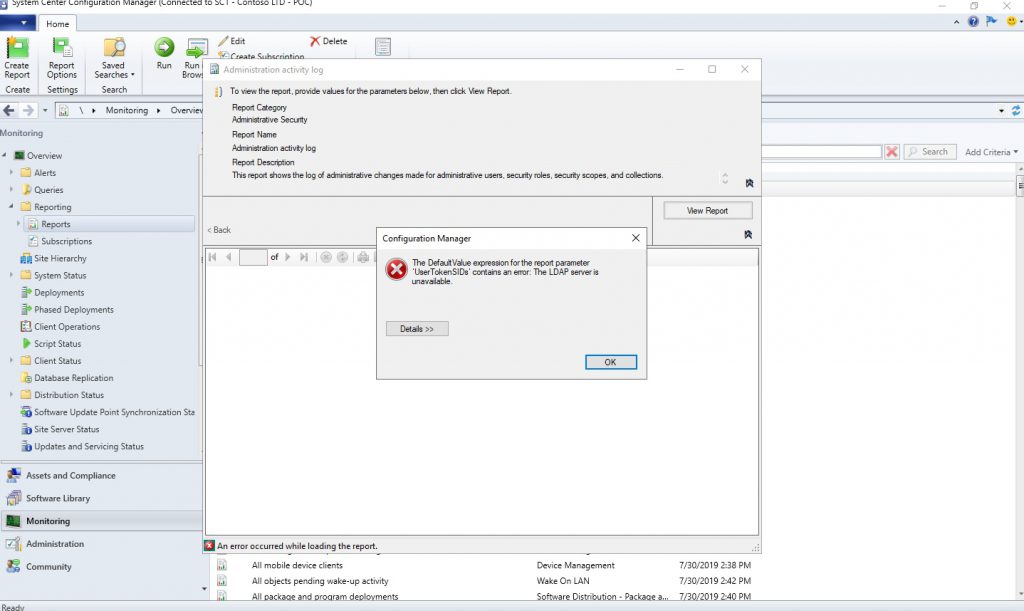

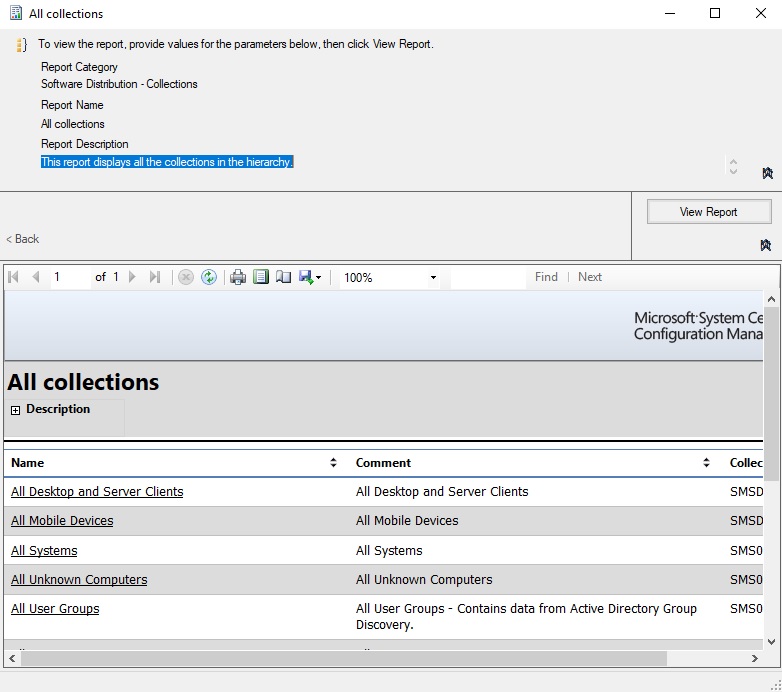

Get-CMCollectionMember -CollectionName "All Systems" | .\GetWindowsAutoPilotInfo.ps1 -OutputFile .\MyComputers.csv

.EXAMPLE

.\Get-WindowsAutoPilotInfo.ps1 -ComputerName MYCOMPUTER1,MYCOMPUTER2 -OutputFile .\MyComputers.csv -Partner

El archivo lo vamos a colocar para este ejemplo en nuestro equipo en donde exportara la informacion necesaria para posteriormente importarlo en el portal de Intune.

Abrimos powershell con privilegios de administrador en el equipo cliente de referencia y colocamos la siguiente informacion

.\Get-WindowsAutoPilotInfo.ps1 -ComputerName MYCOMPUTER -OutputFile .\MyComputer.csv

Una vez ejecutado el archivo se creara un archivo .CSV cual lo utilizaremos mas adelante, este archivo contiene la informacion del equipo a asignarse a Intune

![]()

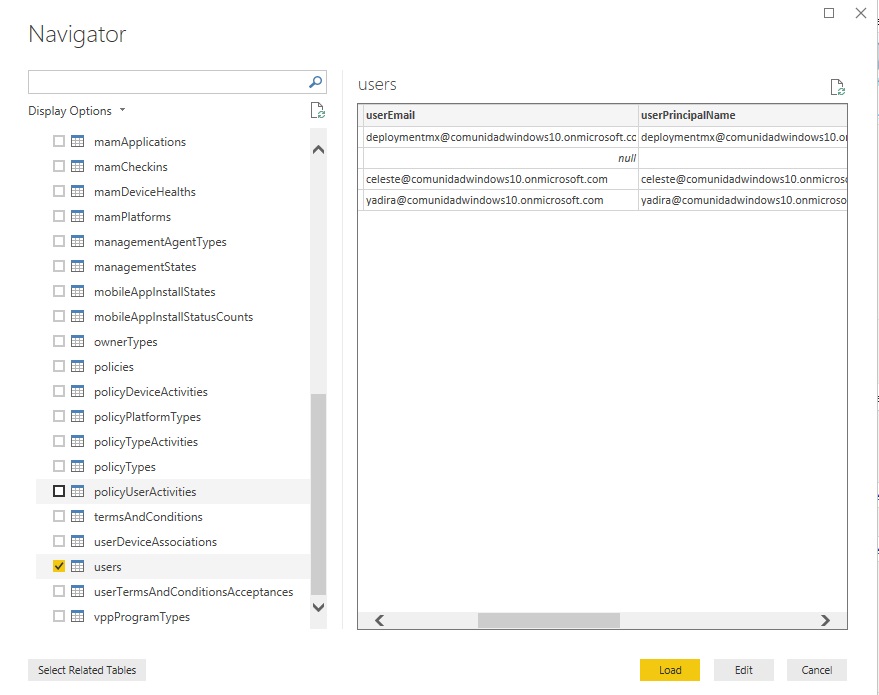

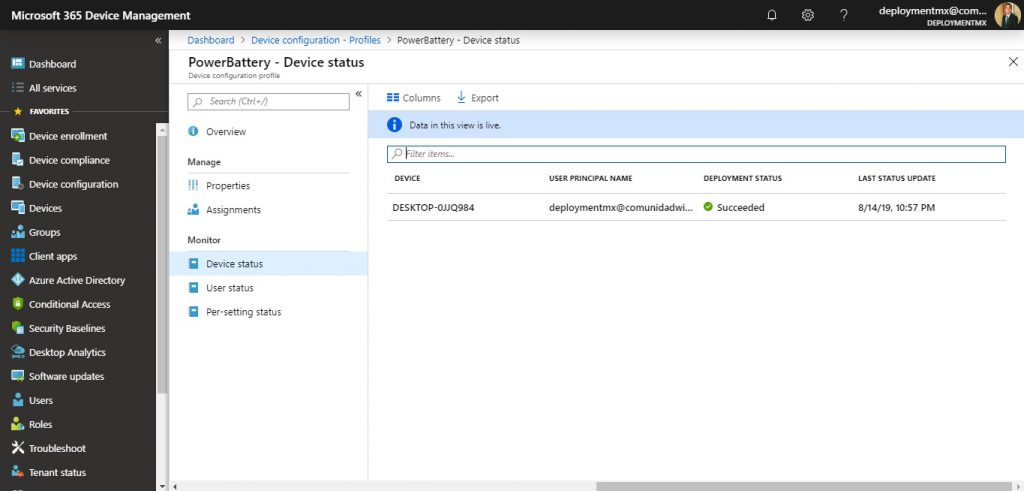

El segundo paso es agregar el o los dispositivos a Intune usando el archivo anterior para ello vamos a ir a la siguiente ruta

Device enrollment > Windows enrollment > Devices > Import.

![]()

El tiempo de carga dependera del numero de dispositivos a configurar dentro de lo exportado por el script y de acuerdo a los ejemplos anteriores de uso del mismo.

Al finalizar el proceso daremos clic en la opcion Sync y enseguida veremos nuestro archivo cargado.

![]()

Podemos observar que para este laboratorio ya tengo el archivo previamente cargado.

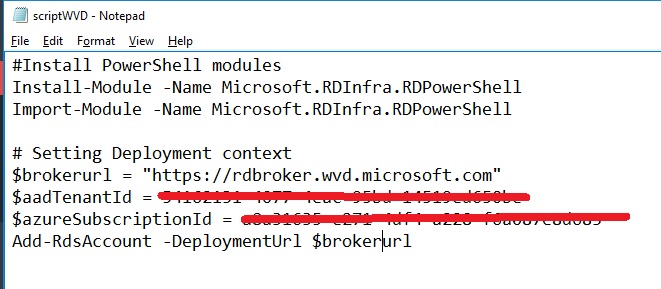

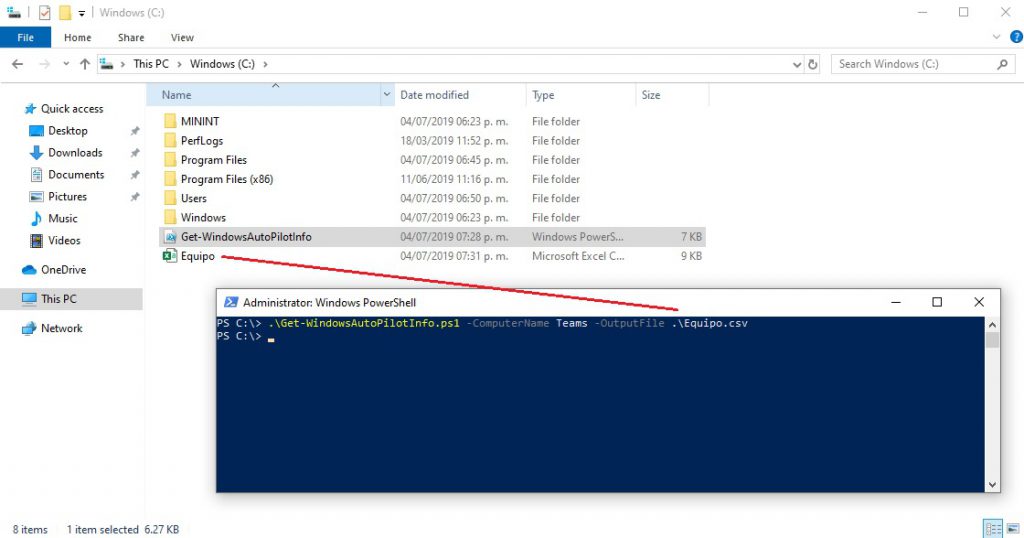

Ahora debemos crear un grupo de seguridad que tenga el o los usuarios para asignar a autopilot para ello vamos a la siguiente ruta

Groups > New group

Para este ejemplo he creado con anterioridad el grupo llamado Autopilot test

Debemos crearlo dando la opcion de Dynamic Device y agregando la regla avanzada colocando la siguiente informacion

(device.devicePhysicalIDs -any _ -contains «[ZTDId]»)

![]()

Damos clic en Autopilot test y en miembros agregaremos a el usuario asignado

![]()

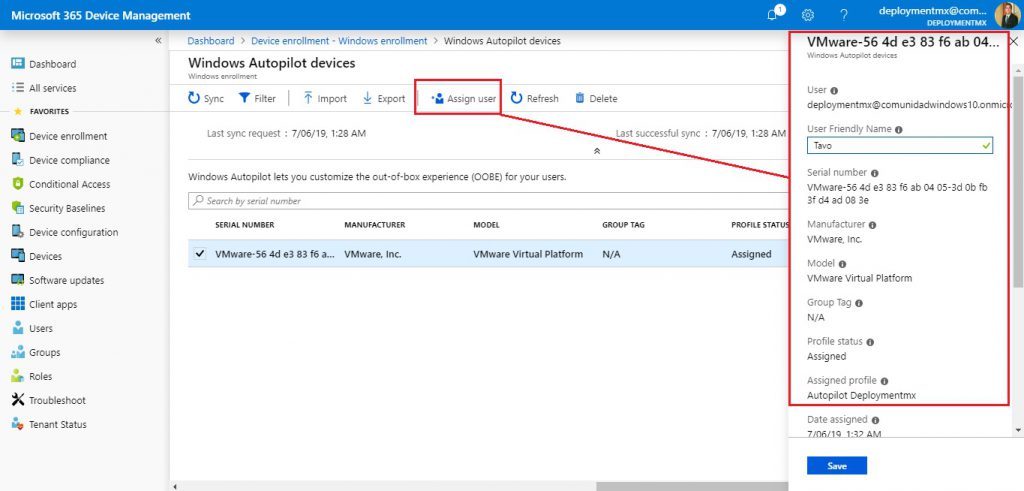

Ahora debemos asignarle el usuario a autopilot para ello regresamos al menu

Device enrollment > Windows enrollment > Devices

y asignamos el usuario

![]()

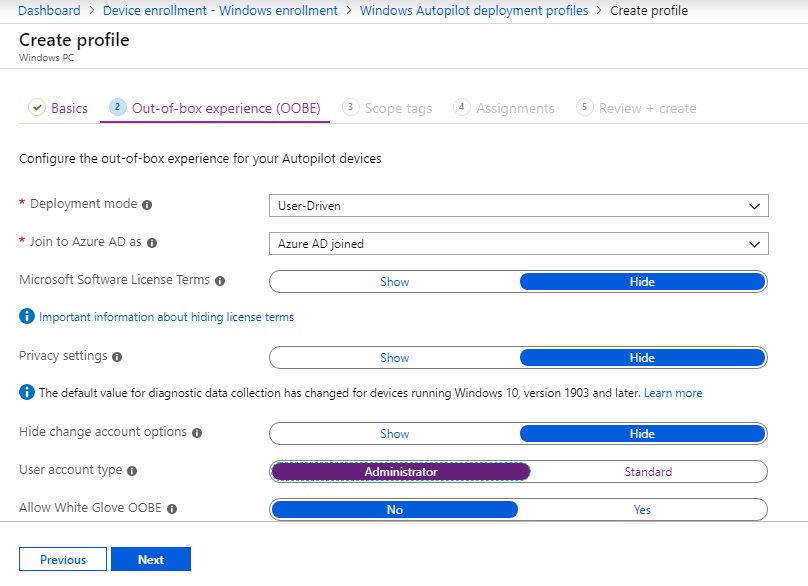

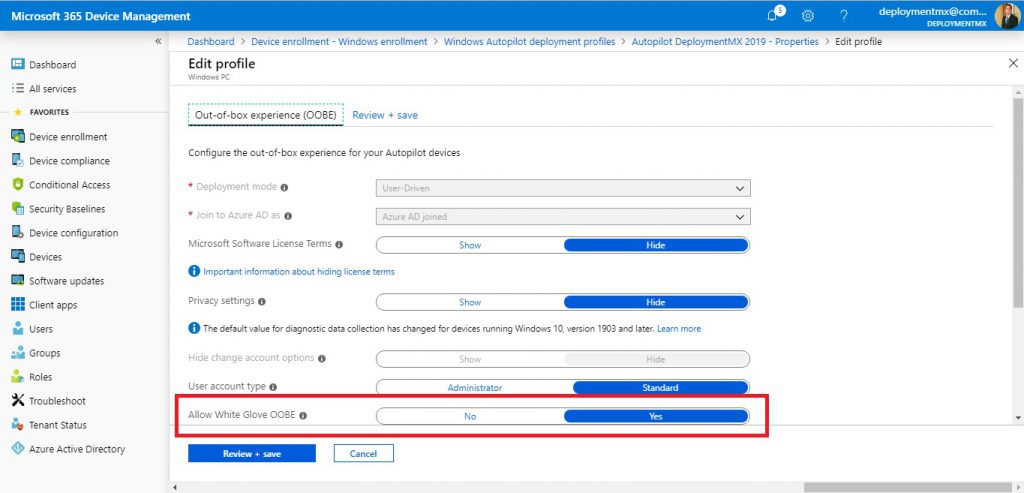

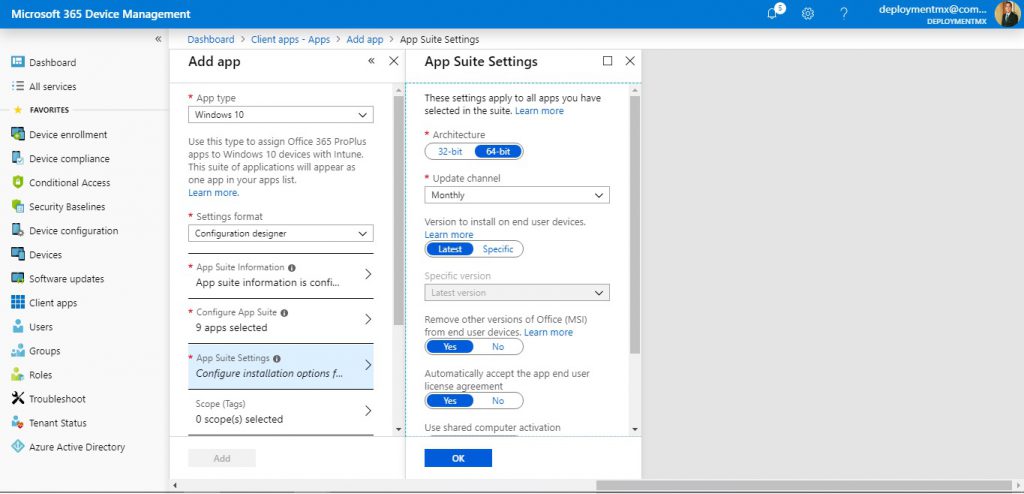

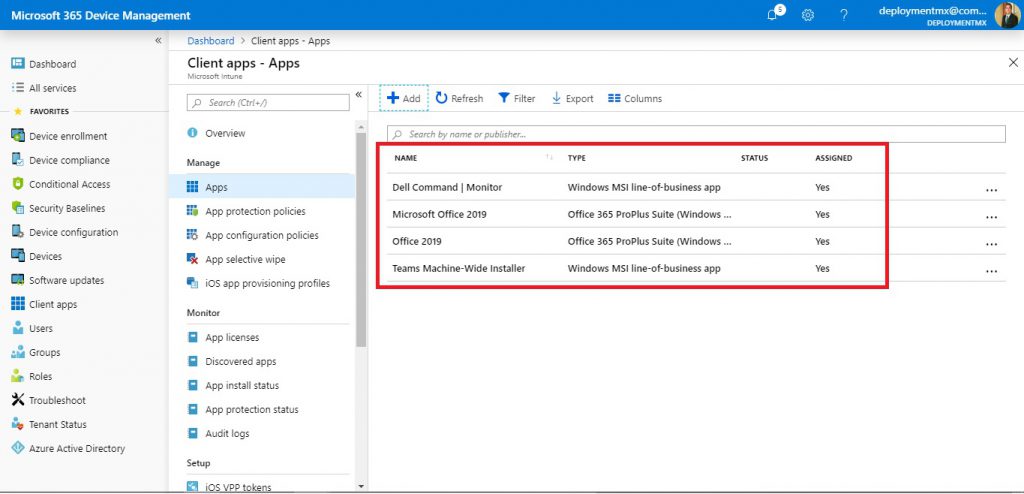

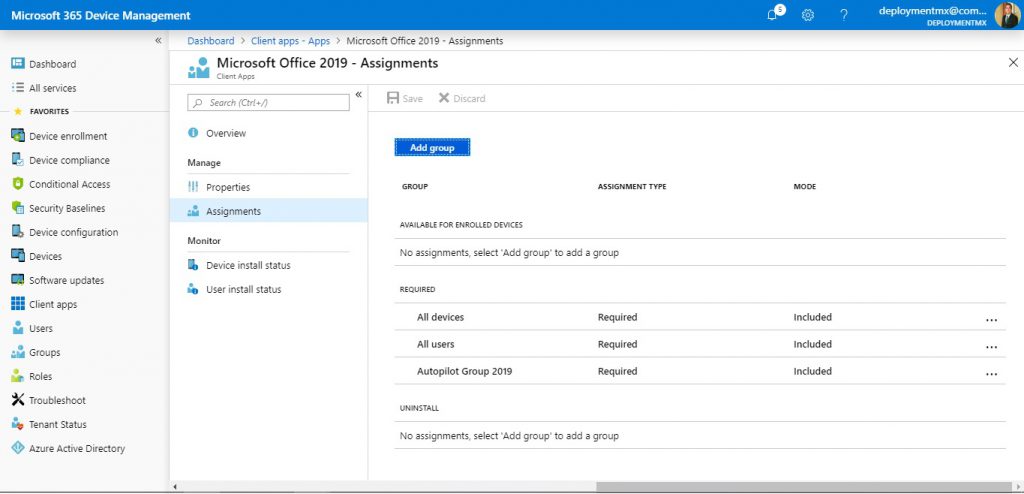

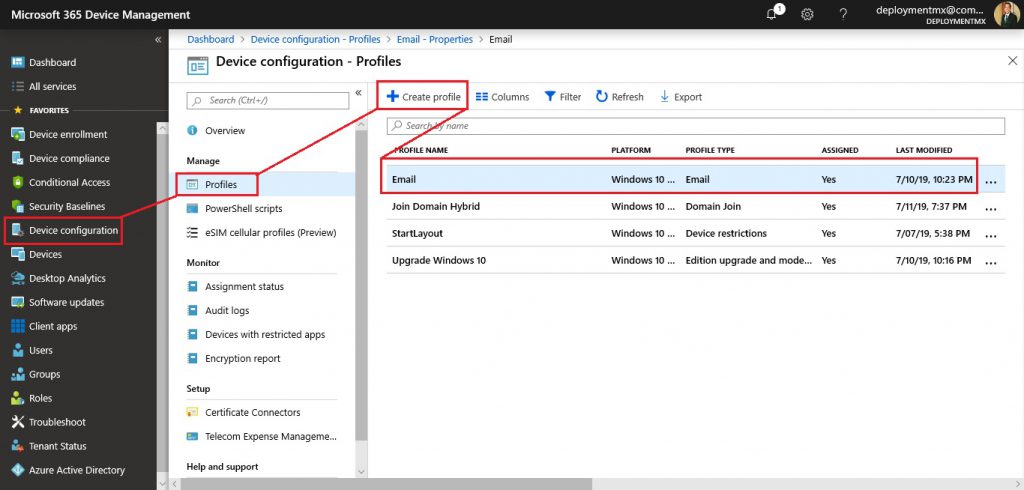

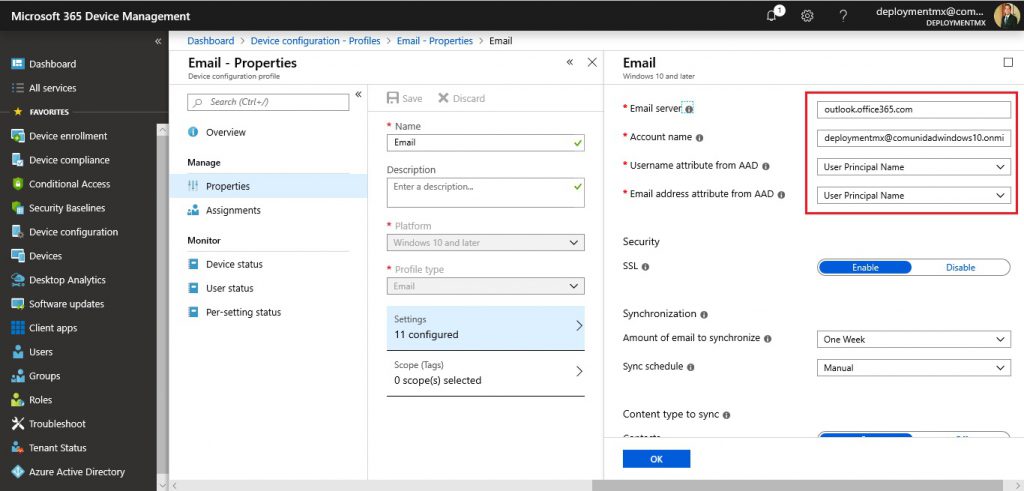

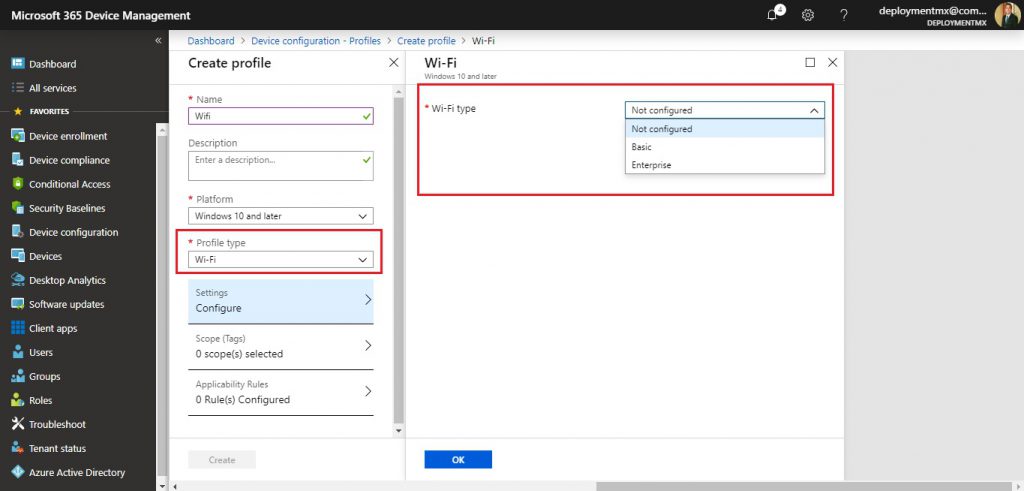

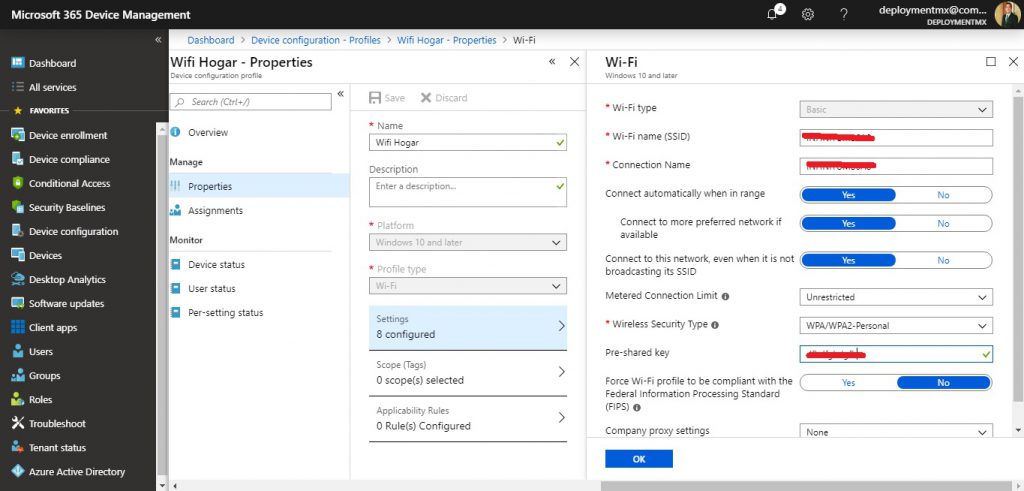

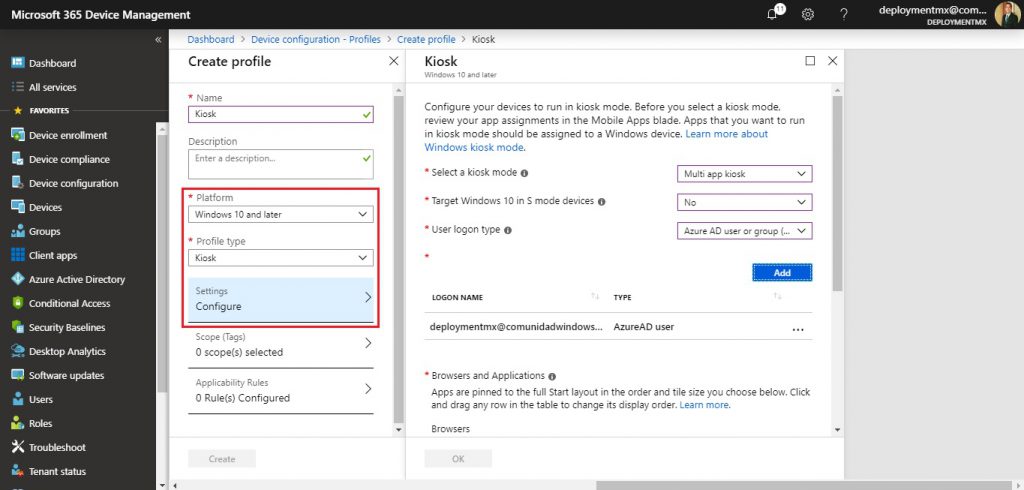

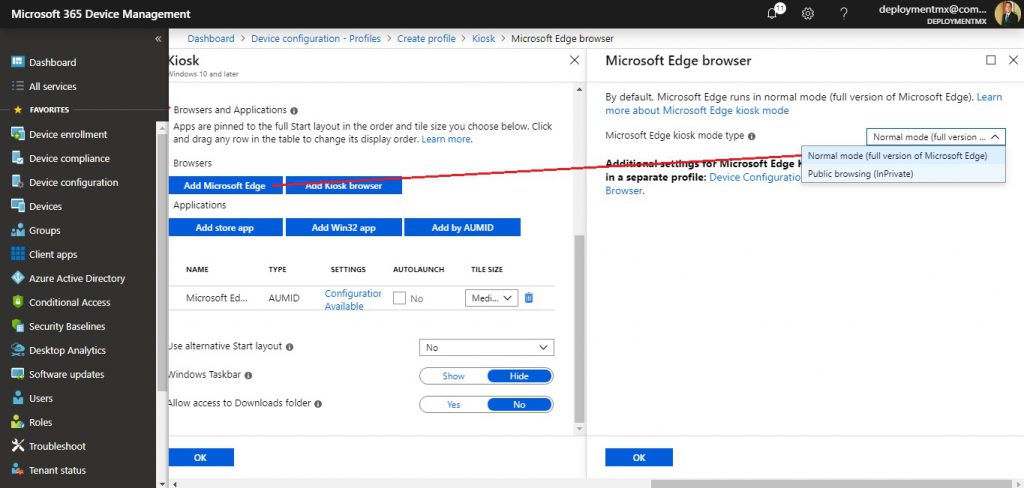

Ahora vamos a agregar un perfil de autopilot que contendra las configuraciones de OOBE para nuestros usuarios a loguearse con Intune y su administracion.

Device enrollment > Windows enrollment > Deployment Profiles > Create Profile.

Colocamos el nombre de nuestro perfil y damos clic en siguiente.

![]()

Si deseamos que todos los dispositivos de los grupos asignados se conviertan automáticamente en autopilot, configuramos Convertir todos los dispositivos seleccionados en Piloto automático en Sí. Todos los dispositivos que no sean de piloto automático en los grupos asignados se registrarán en el servicio de implementación del piloto automático. Despues 48 horas para que la inscripción sea procesada. Cuando el dispositivo se anula y se reinicia, el piloto automático lo inscribirá. Después de registrar un dispositivo de esta manera, deshabilitar esta opción o eliminar la asignación del perfil no eliminará el dispositivo del servicio de implementación del piloto automático.

La siguiente pantalla configuraremos como se muestra a continuacion y damos clic en siguiente.

![]()

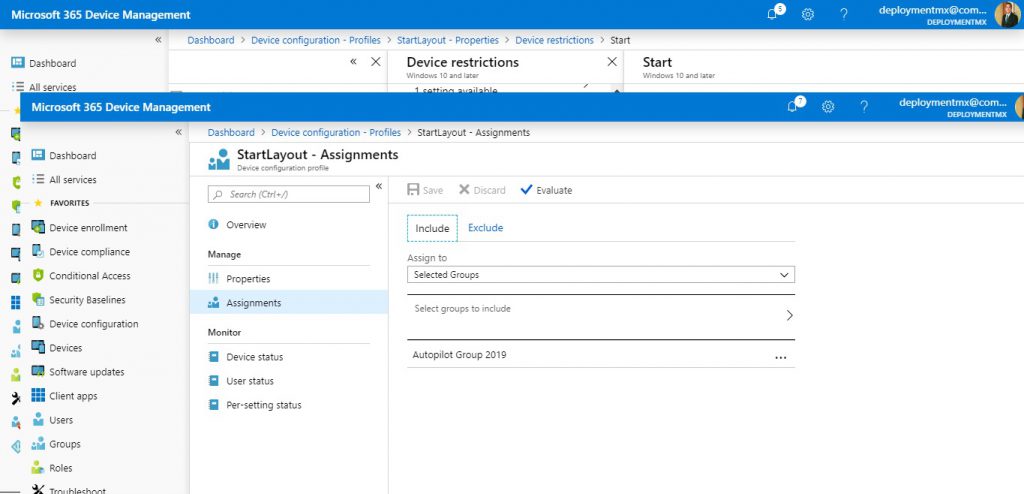

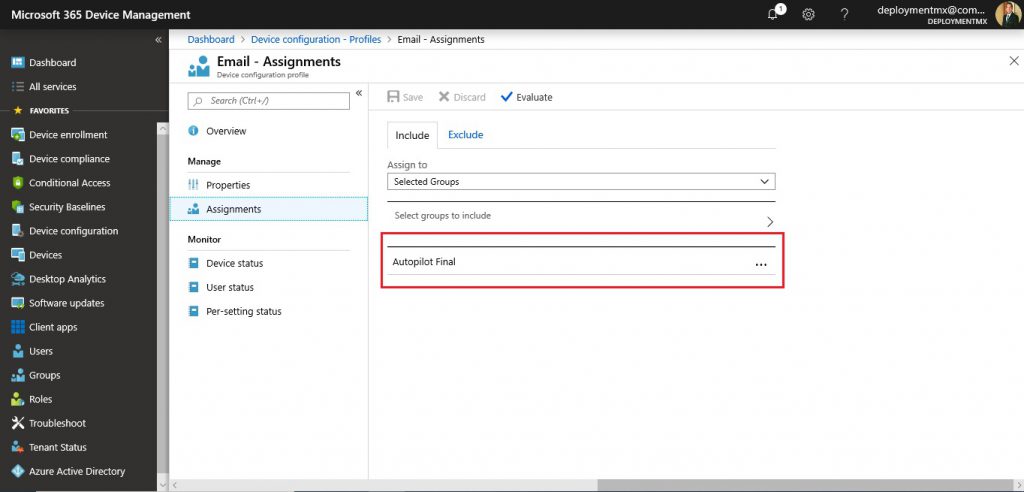

Scope lo dejamos tal cual y pasamos a la ventana de asignacion de grupos en donde asignaremos el grupo creado previamente.

![]()

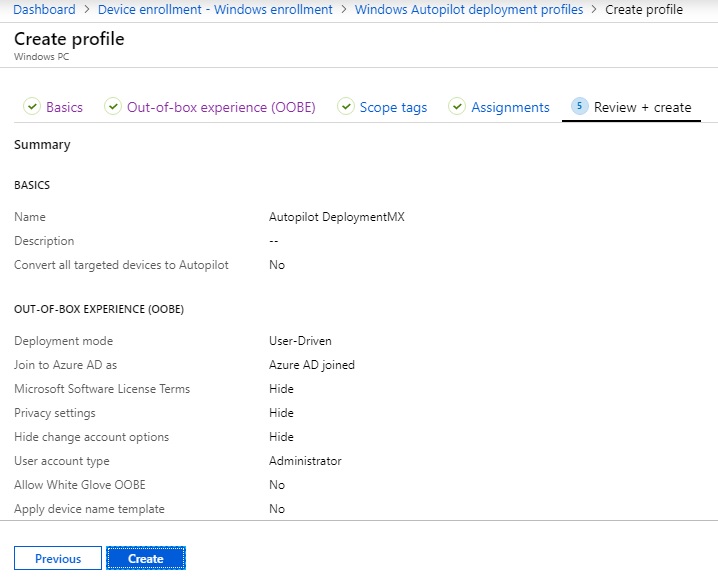

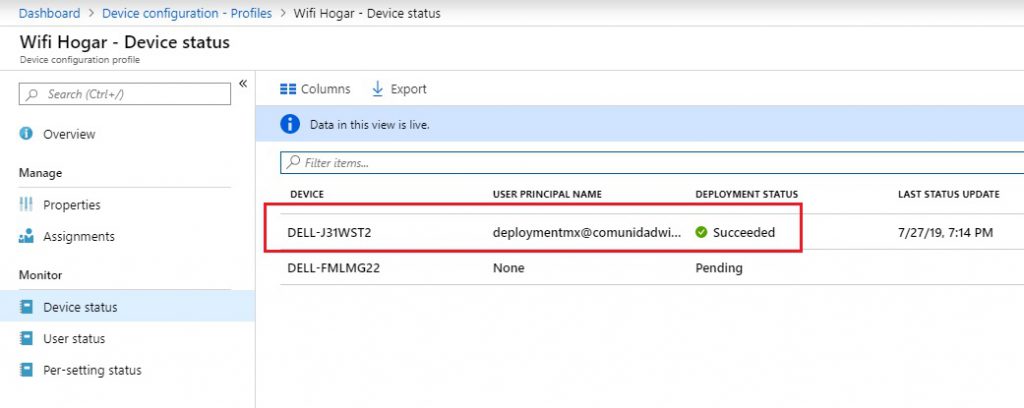

Finalizamos creando el perfil de Autopilot.

![]()

![]()

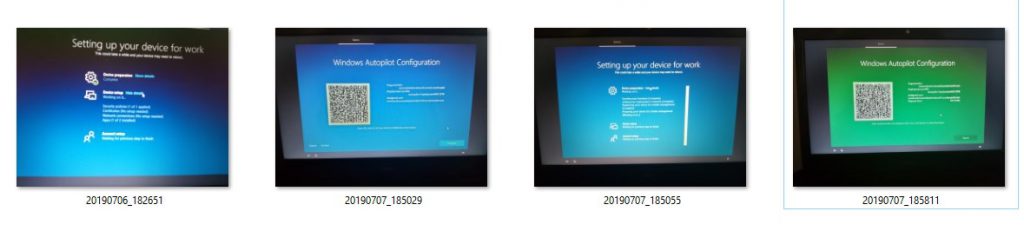

Listo ahora testearemos dando clic en reset pc en nuestro equipo tecnico para iniciar una nueva configuracion e instalacion de Windows

![]()

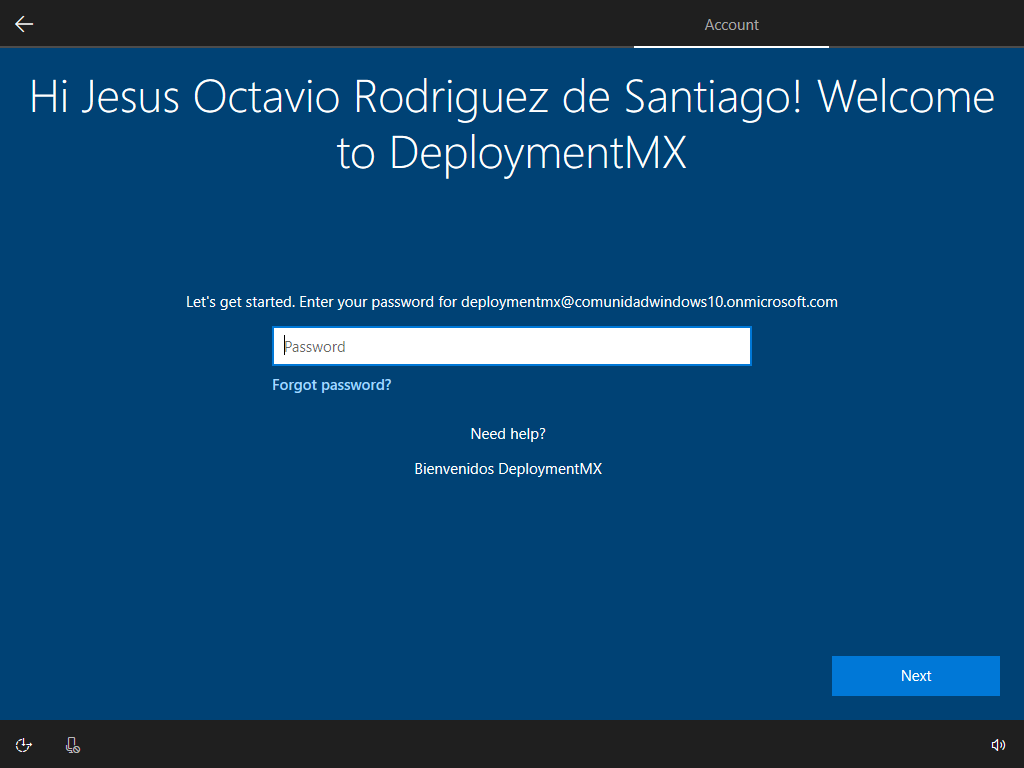

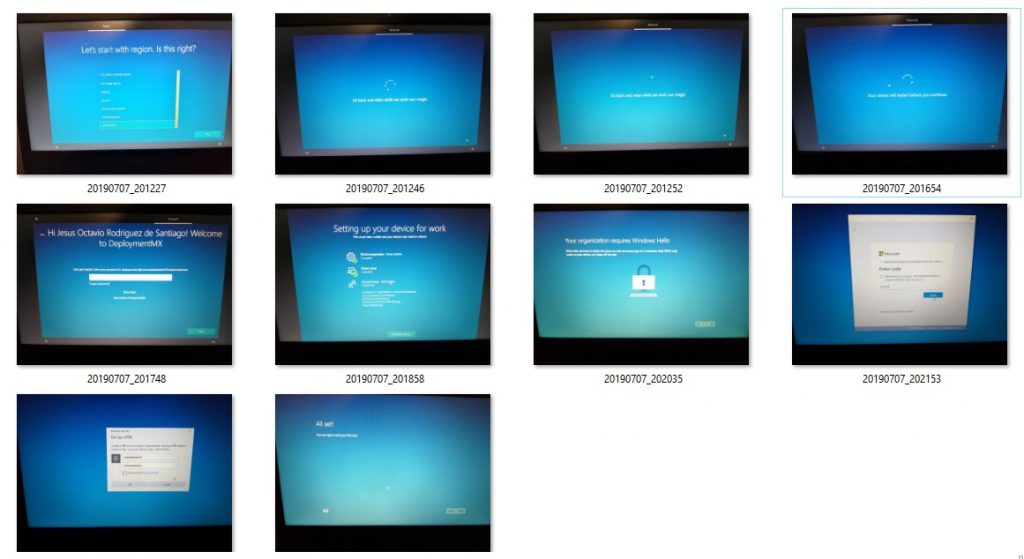

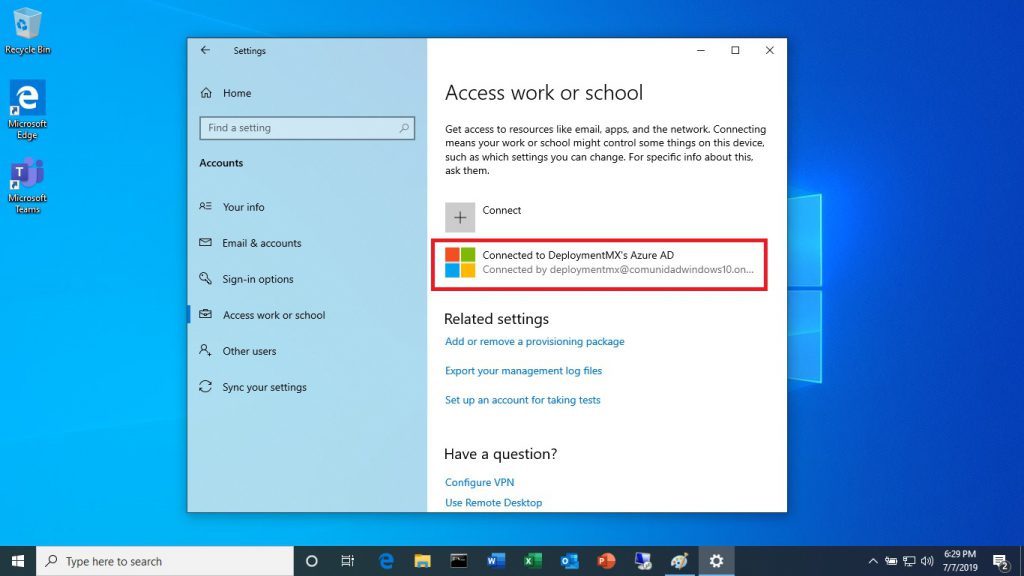

al finalizar la instalacion veremos la siguiente informacion de Autopilot uniendose hacia Intune administrator

![]()

Sin mas por el momento me despido enviandoles un gran saludo a todos mis lectores, estamos con nuevos post.

![]()